Threat Inteligence pro lepší Red Teaming

Představte si teoretickou modelovou situaci – malá společnost o 50 zaměstnancích má perfektní ochranu perimetru (NGFW, SoC, SIEM, EDR, ...), provádí pravidelné penetrační testy, ale také i komplexní Red Teaming cvičení se sociálním inženýrstvím i fyzickým průnikem. Testy neodhalily žádný nedostatek, ale společnost byla přesto kompromitována.

Představte si teoretickou modelovou situaci – malá společnost o 50 zaměstnancích má perfektní ochranu perimetru (NGFW, SoC, SIEM, EDR, ...), provádí pravidelné penetrační testy, ale také i komplexní Red Teaming cvičení se sociálním inženýrstvím i fyzickým průnikem. Testy neodhalily žádný nedostatek, ale společnost byla přesto kompromitována.

Ke kompromitaci došlo skrze typosquatting knihoven, které vývojáři doporučilo otrávené AI v rámci probíhající kampaně jedné z hackerských skupin cílící přímo na odvětví, ve kterém naše modelová společnost podniká. Mohla se společnost na takový útok lépe připravit? Odpovědět lze zkratkou TIBER – Threat Inteligence Based Ethical Red Teaming.

Red Teaming cvičení se v poslední době stávají čím dál tím více populárním produktem, zároveň ale také patří k nejkomplexnějším druhům testů na poli kyberbezpečnosti. Přínos Red Teamingu se velkou mírou odvíjí od správného naplánování scénářů, které během něj probíhají. Velmi často je zvolena metoda „Best Effort“, při které testeři použijí své nejlepší Techniky, Taktiky a Procedury (TTP) nasbírané za roky zkušeností, a definice scénářů je redukována pouze na volbu kombinací Insider Threat, sociálního inženýrství a fyzického průniku, s cílem „dostat se co nejdál“. V tomto článku se podíváme na způsob, jakým lze zlepšit proces definice scénářů a lépe jej přizpůsobit na míru testované společnosti, který je také součástí inciativy Evropské unie DORA – Threat Inteligence.

Cyber Threat Inteligence (CTI) je proces shromažďování, analýzy a interpretace informací o potenciálních a aktuálních kybernetických hrozbách, relevantních pro konkrétní organizaci, průmysl nebo geografickou oblast. Sleduje, jaké kybernetické útoky aktuálně probíhají, jaké za nimi stojí hackerské skupiny, jaké jsou jejich konkrétní techniky, taktiky a procedury, ale také jaké společnosti vybírají za své cíle a co motivuje jejich útok. Pro Red Teaming dokáže poskytnout cennou inspiraci a data, na základě kterých je možné definovat scénáře lépe simulující konkrétní hrozby, kterým společnost může čelit.

Obr. 1: OpenCTI platforma pro sběr CTI

Oproti „Best effort“ Red Teamingu je kladen větší důraz na fázi přípravy scénářů, které předchází fáze sběru Threat Inteligence. Nejprve je za součinnosti společnosti sestaven její profil obsahující informace, jako je odvětví a geografická lokace, ve které společnost podniká, ale také konkrétní technologie, které používá. Pro příklad z úvodu článku by mohlo jít například o firmu vyvíjející aplikace v Evropském regionu, který má architekturu převážně postavenou na Microsoft technologiích, jejich vývojáři používají převážně Node.js a své aplikace dodávají firmám podnikajícím v odvětví kryptoměn.

Před tvorbou scénářů dochází k nejdůležitější fázi Treat Inteligence Red Teamingu, a to tzv. Threat Inteligence Profilingu. Specialisté na Cyber Threat Inteligence na základě informací o společnosti vytvoří CTI profil, průzkumem současné situace na poli kyberbezpečnosti. Z různých zdrojů, jako jsou články, reporty od cyberbezpečnostních firem nebo Dark web fór, poskládají dohromady seznam aktuálních hackerských útoků a skupin, které jsou v dané době aktivní a kterým by společnost mohla čelit. Protože se CTI zabývá i motivací útočníka (finanční zisk, hacktivismus, státní zájmy), je možné z probíhajících útoků vybrat konkrétní kampaně cílící na společnosti ve stejném odvětví, u kterých je největší risk, že si za cíl své kampaně vyberou i právě testovanou společnost.

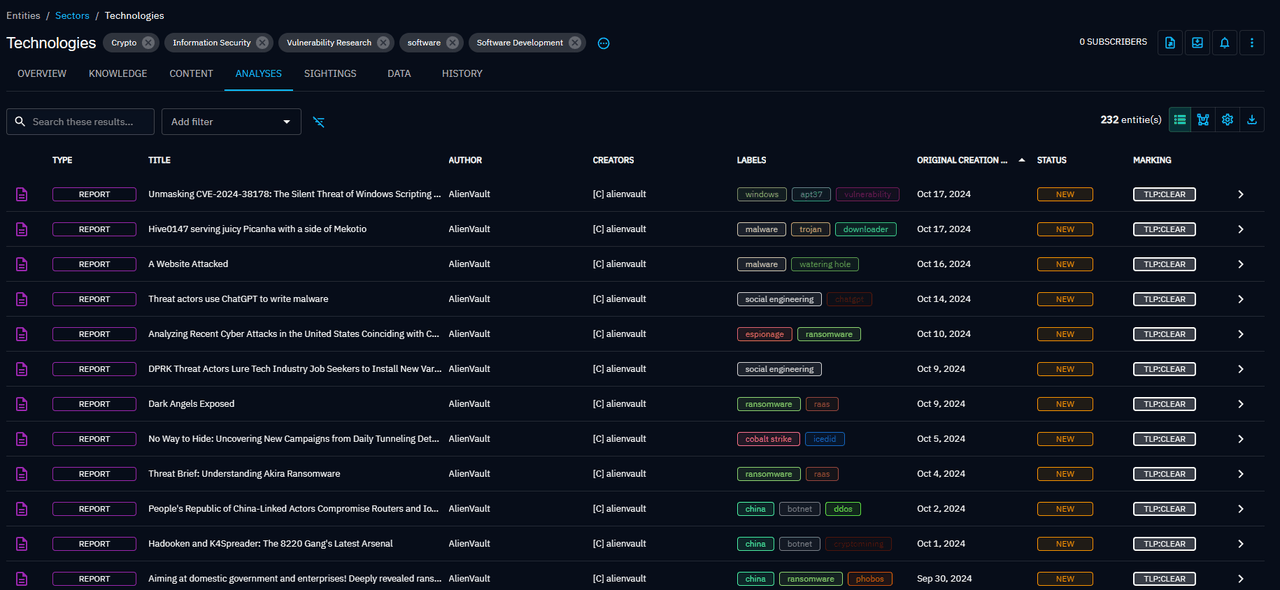

Obr. 2: Demo OpenCTI platformy s analýzou útoků pro odvětví Technologií

Tvorba takového profilu je komplexní záležitostí. Existují různé zdroje, ze kterých lze čerpat (příklady některých zdrojů je možné nalézt v tomto Github listu), a informace z nich je dobré ideálně kontinuálně agregovat a zpracovávat za použití některé z CTI platforem. Proto je dobré pro tuto fázi použít dodavatele CTI, který se na tuto oblast specializuje – a je to také důvod, proč Evropský TIBER-EU framework pro Red Teaming rozděluje CTI a samotné provedení Red Teamingu na dva různé dodavatele.

Po tvorbě Threat Profilu nastává samotný výběr scénářů. V kontextu zvoleného příkladu by profiling mohl například objevit probíhající supply chain útok, který míří na poskytovatele kryptoměn a malware doručuje skrze správce Node.js balíčků. Protože jde o útok, pro který je testovaná společnost ideálním cílem, je rozhodnuto zvolit simulaci tohoto útoku jako jednoho ze scénářů, které budou součástí testu.

Nyní nastává tvorba samotného scénáře. V ideálním případě by došlo k získání stejných nástrojů, které používají útočníci, aby byl útok simulovaný co nejvěrněji. Často jde o veřejně dostupné nástroje, které jsou upravené podle potřeb útočníka a jejichž změny nemusí být veřejně dostupné. Téměř vždy jsou ale známy Indications of Compromise (IoC), které se projeví na straně cílů. Tyto IoC lze nasimulovat, a probíhá vývoj nástrojů a skriptů, které se jim co nejvíce přiblíží. V příkladu by šlo o tvorbu NPM knihovny, která po instalaci připraví systém na přijetí malwaru pro druhou fázi útoku.

Součástí kampaně je také sociální inženýrství na vývojáře společnosti, pro tento případ by ale mohlo být vhodnější zvolit metodu assume breach a otestovat, jak by podobný druh typosquatting útoku dopadl v případě, že by některý z vývojářů podobnou knihovnu nainstaloval a začala se šířit po společnosti skrze git repozitáře. Toto rozhodnutí může být zvoleno například z toho důvodu, že společnost sociální inženýrství pravidelně testuje, a informace o průběhu útoku v případě napadení je pro ně zajímavější.

Podobných scénářů je zvoleno více, a po jejich výběru nastává samotné provedení. Zde se již test od klasického Red Teamingu neliší, scénáře ale bývají detailnější a často zaměřené na jeden konkrétní vektor útoku. Výše popsaný scénář by mohl probíhat například tak, že je Red Teamem vyvinutá knihovna v rámci assume breach commitována do repozitáře některé z firemních aplikací, kde je zanechána několik týdnů s minimální aktivitou, aby se mohla rozšířit na servery a vývojářské stanice společnosti. Zde může například dojít ke zjištění nedostatků v procesu code review a správě knihoven třetích stran, podpořené reportem z testu o rozsahu šíření nakažené knihovny.

Tento krátký příklad ilustruje výhody CTI Red Teamigu. Jedná se o vektor útoku, který by se nemusel objevit v běžném repertoáru Red Teamu a který testuje často opomíjenou část bezpečnosti společnosti. Útok je také pro společnost relevantní, a nejspíše i přínosnější – pravděpodobnost, že mu bude společnost čelit, je výrazně větší, než že by došlo například k pokusu o fyzický průnik, který je často populární volbou při Red Team testech.

Závěrem lze říci, že využití Threat Inteligence umožňuje společnostem lépe připravit své bezpečnostní strategie na konkrétní, reálné hrozby, kterým čelí. Tato metoda nejenže zohledňuje aktuální kybernetické útoky a techniky útočníků, ale také se zaměřuje na specifické vektory útoku, které mohou být pro danou společnost zvláště relevantní. Namísto tradičního „best effort“ přístupu se tedy Red Teaming může stát mnohem efektivnějším nástrojem pro zajištění kybernetické bezpečnosti v dynamicky se měnícím prostředí kybernetických útoků.

|

Mikuláš Hrdlička Autor článku je etický hacker a Cyber Security Specialist ve společnosti Aricoma. |