Jak přechod na TLS 1.3 ovlivní síťový monitoring

Spousta věcí, které na internetu děláme, závisí na bezpečném přenosu informací. To platí jak pro nakupování zboží, mezibankovní převody peněz nebo posílání zpráv. Transport Layer Security, nebo zkráceně TLS, je protokol poskytující online transakcím ochranu a soukromí díky šifrování. V nedávné době došlo k jeho aktualizaci, a proto je jeho současná podoba pro všechny velmi důležitá.

Spousta věcí, které na internetu děláme, závisí na bezpečném přenosu informací. To platí jak pro nakupování zboží, mezibankovní převody peněz nebo posílání zpráv. Transport Layer Security, nebo zkráceně TLS, je protokol poskytující online transakcím ochranu a soukromí díky šifrování. V nedávné době došlo k jeho aktualizaci, a proto je jeho současná podoba pro všechny velmi důležitá.

Nejnovější verze TLS 1.3 byla za standard schválena mezinárodní komunitou zabývající se vývojem internetové architektury Internet Engineering Task Force v srpnu loňského roku. Její přijetí bylo poměrně rychlé. Průzkum společnosti Enterprise Management Associates zjistil, že do konce roku 2018 většina (73 %) firem buď pracovala na zapracování aktualizovaného protokolu do příchozího provozu, nebo to alespoň plánovala.

Nové TLS 1.3 bylo představeno jako odpověď na některé problémy, se kterými se potýkaly předchozí verze. Je navržena tak, aby byla zajištěna větší bezpečnost, soukromí a výkon. Existuje ale také obava, že bude mít nový protokol negativní dopad na schopnost organizací efektivně monitorovat svoji síť.

Jak síťová ochrana fungovala dříve

Klasická firma vlastní řadu koncových zařízení jako jsou notebooky, pevné počítače, servery a mobilní zařízení. Každé z nich vyžaduje své vlastní zabezpečení. Pro ochranu celé korporátní infrastruktury musí firmy implementovat síťová bezpečnostní řešení. Těmi mohou být firewally nové generace, systémy prevence narušení, nástroje chránicí data nebo systémy hloubkové inspekce paketů.

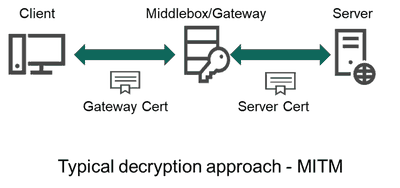

Tato řešení často spoléhají na takzvaný přístup man-in-the-middle (MITM). Zjednodušeně to znamená, že se síťový bezpečnostní prvek, také nazývaný jako middlebox, chová jako zprostředkovatel. Zachytí požadavek odeslaný z jednoho koncového zařízení, dekóduje jakému je určen koncovému zdroji a propojí je. Prostřednictvím analýzy serverového certifikátu tento nástroj určí, jestli je koncový zdroj legitimní nebo ne. Poté middlebox vytvoří další certifikát, díky němuž komunikuje zpátky s klientem. Jakmile má oba certifikáty, dešifruje dříve šifrovaný provoz, aby jej mohl analyzovat. Nakonec toto zařízení data opět zašifruje při jejich odesílání na server, aby nedošlo ke ztrátě soukromí. Díky tomuto procesu řešení kontroluje síťové procesy a zabraňuje případnému stažení malwaru, únikům dat a detekuje narušení.

Jak TLS 1.3 mění síťovou ochranu

TLS 1.3 poskytuje vyšší ochranu díky odstranění starších funkcí a poskytováním přísnějších standardů pro šifrování. Na druhou stranu ale některé změny, které měly zabránit MITM útokům, znesnadňují organizacím analyzovat provoz směřující do a z middleboxu.

Nová verze TLS protokolu šifruje určité informace, které byly dříve odesílány jako prostý text – jako jsou například zprávy umožňující propojení mezi serverem a klientem. Šifrování se ale především týká i certifikačních zpráv. Výsledkem je, že middleboxy nevidí certifikáty serverů, takže nejsou schopny určit s čím se koncové zařízení snaží spojit. Zároveň mohly middleboxy při zachycení tohoto certifikátu dešifrovat veškerá data.

Dalším problémem je odstranění statického klíče, který umožňuje middleboxu dešifrovat data. U TLS 1.3 je tento postup nahrazen novým mechanismem – výměnou unikátních klíčů pro každou relaci vytvořenou mezi koncovým bodem a serverem. To pro síťový bezpečnostní nástroj znamená, že není schopen dešifrovat a kontrolovat provoz.

Bylo by ale chybou tvrdit, že s příchodem TLS 1.3 ztrácí middleboxy svůj význam. Mohou totiž stále analyzovat metadata – jako například velikost paketu nebo porty, které iniciují komunikaci – která mohou nepřímo odhalit škodlivé aktivity. Ovlivní to však jejich viditelnost v síti.

Co dělat nyní?

TLS 1.3 je velkým krokem kupředu. Došlo k odstranění zranitelností v zastaralých šifrovacích klíčích, které mohli zneužít kyberzločinci. Lepší přístup k navazování zabezpečeného připojení nabízí kratší latenci. Je bez pochyby, že tato vylepšení povedou k rychlejší a bezpečnější internetové komunikaci.

Ještě před tím, než se TLS 1.3 masově rozšíří, by se firmy měly zamyslet nad tím, jak se přicházejícím změnám přizpůsobit. Zatím neexistuje žádný jednoduchý a efektivní způsob, jak nahradit síťový monitoring. Firmy proto musí změnit své uvažování o vlastní ochraně a zaměřit se na oblasti, kterým doposud nevěnovaly tolik pozornosti.

Proto naši odborníci doporučují zvážit tato opatření:

- Protože je nyní mnohem těžší dešifrovat síťový provoz, měly by se firmy více zaměřit na zabezpečení koncových zařízení. Ty jsou totiž nejčastější vstupní branou podvodníků a kyberzločinců do firemních systémů. Proto kromě nepostradatelných platforem zabezpečujících koncová zařízení (Endpoint Protection Platform) doporučujeme nainstalování EDR řešení (Endpoint Detection and Response), která jsou schopná zavčas detekovat a zneškodnit komplexní kybernetické hrozby.

- Pro viditelnost napříč celou IT infrastrukturou je nezbytné sledovat přihlášení koncových zařízení. Kvůli velkému počtu přihlášení ale musí firmy využívat řešení, které je schopné je shromažďovat a analyzovat. K tomu jsou ideální EDR řešení, která jednotlivá přihlášení navíc ukládají do centrální databáze, která je přístupná. To je dobré pro případnou zpětnou analýzu po proběhlém incidentu.

- Protože se pravděpodobně oslabí schopnosti detekce napříč sítí, měly by se firmy více zaměřit na své schopnosti reakce na incidenty. Ideálně by měly podrobněji proškolit své týmy věnující se této oblasti. Rychlejší a přesnější analýzu hrozeb těmto týmům také usnadní přístup k aktuálním informacím o prostředí kybernetických hrozeb, označované jako Threat Intelligence. Pokud firma nemá vlastní tým specializující se na kyberbezpečnost, měla by jeho funkci outsourcovat.

- Organizace se nicméně nemohou spoléhat pouze na bezpečnostní řešení a měly by se věnovat i svým zaměstnancům. Aby mohli detekovat a správně vyhodnocovat rizika, musí mít IT bezpečnostní odborníci aktuální informace a potřebné dovednosti. K tomu jim pomůže speciální školení. Pro ostatní zaměstnance jsou vhodná všeobecná školení o IT bezpečnosti, díky nimž se sníží počet incidentů způsobených lidskou chybou.

|

Miroslav Kořen Autor článku je generálním ředitelem společnosti Kaspersky pro východní Evropu. |